يولي أصحاب المواقع اهتمامًا كبيرًا بقواعد البيانات وحمايتها، نظرًا لأنها تحتوي على جميع البيانات الأساسية للموقع، بما في ذلك البيانات الكاملة للعملاء والتفاصيل المالية الخاصة بالموقع. كما أنها تلعب دورًا مهمًا في تحديد أداء الموقع واستقراره.

في حال تعرض الموقع لبرمجيات خبيثة مؤخرًا، أو ملاحظة نشاط غير اعتيادي، قد يكون ذلك نتيجة اختراق قواعد البيانات/ بملفات ضارة. لذا، يُنصح بفحص قواعد البيانات وحذف الأكواد الضارة، إما يدويًا أو باستخدام أدوات الحماية المتخصصة، وسنشرح في هذا المقال الطريقتين بالتفصيل.

كيف يمكن اختراق قاعدة بيانات الووردبريس ؟

يتم إختراق قواعد بيانات ووردبريس بالاعتماد على عدة طرق أساسية، وهم كالآتي:

1- حقن قواعد البيانات - SQL Injection

توفّر مواقع ووردبريس للمستخدمين مجموعة متنوعة من حقول إدخال البيانات، مثل حقول كتابة التعليقات على المقالات، ملء استبيانات، واستمارات التواصل، وغيرها. وتُخزَّن هذه البيانات في قواعد بيانات الموقع.

إن عدم تأمين حقول البيانات وبرمجتها بكفاءة يمكن أن يشكل خطرًا أمنيًا. على سبيل المثال، إذا لم يتم التحقق من صحة البيانات لرفض الأرقام في حقول غير مخصصة لها، أو للتأكد من صيغة البريد الإلكتروني، أو منع إدخال روابط خارجية في حقول النص، يمكن للمهاجمين استغلال هذه الثغرات لحقن أكواد برمجية ضارة في قواعد البيانات، مما يعرضها لخطر الاختراق.

2- هجمات Brute Force Attacks

تشير هجوم Brute Force Attacks "هجوم القوة العمياء" إلى الاستراتيجية التي يعتمد عليها المخترقون لتخمين اسم المستخدم وكلمة المرور المستخدمة للوصول إلى لوحة التحكم الرئيسية. يتم تنفيذ هذه الهجمات من خلال إجراء ملايين المحاولات التلقائية.

وعندما يتم تخمين اسم المستخدم وكلمة المرور بشكل صحيح، يتمكن المهاجم من الوصول إلى لوحة التحكم الرئيسية، وبالتالي الوصول إلى قواعد البيانات. لذلك، يُفضل دائمًا استخدام أسماء مستخدمين وكلمات مرور معقدة نسبيًا، تتضمن مجموعة من الرموز غير المتوقعة، لجعل عملية التخمين صعبة للغاية.

3- عدم تحديث الإضافات والقوالب

نقاط الضعف في مواقع ووردبريس غالبًا ما تتمثل في الإضافات والقوالب، خاصة أن ووردبريس يعتبر منصة مفتوحة المصدر وتتوفر به عدة إضافات وقوالب، سواء عبر المتجر الداخلي أو الخارجي، ويتم رفعها بشكل غير مراجع على المنصة.

ونتيجة لهذا، يمكن أن تكون الإضافات والقوالب مبرمجة بشكل ضعيف من الناحية الأمنية، مما يجعل المخترقين يبحثون عن ثغرات أمنية فيها بهدف استغلالها لاختراق مواقع ووردبريس. ومن خلال هذا الاختراق، يمكن الوصول إلى قواعد البيانات.

تقوم الشركات المطورة دائمًا بتوفير تحديثات للإضافات والقوالب لتعزيز الأمان وتصحيح أي نقاط ضعف. لذلك، يجب دائمًا مراعاة تحديث الإضافات والقوالب إلى أحدث النسخ، والحصول عليها من المصدر الرسمي لضمان الحصول على الإصدارات الأمنية والموثوقة.

ونفس الأمر أيضًا في تحديث نظام ووردبريس نفسه إلى أحدث إصدار، حيث يتم إغلاق وتحسين كافة الثغرات الأمنية في الإصدارات الأقدم.

على سبيل المثال كانت تضم إضافة Ninja Form ثغرة أمنية سابقًا استغلّها المخترقون وذلك بناءًا على تقرير نشره موقع Wphackedhelp، حيث تم استبدال نموذج اتصال موجود بنموذج اتصال آخر ضار، مما يساعد على حقن ملفات SQL ضارة في قواعد البيانات، ولكن تم تحسين الثغرة الأمنية في التحديثات اللاحقة، ونفس الأمر في إضافة Convert Plus أيضًا.

4- استخدام اتصال FTP في نقل البيانات

توفر شركات الاستضافة عدة طرق للاتصال بالخادم، وأهم تلك الطرق هو اتصال FTP، أو اتصال SSH، أو اتصال SFTP، وفي حالة الاعتماد على اتصال FTP يتم نقل بيانات الخادم من اسم المستخدم وكلمة المرور باتصال غير مشفر.

لذلك، قد يقوم المخترقون بالاستفادة من اتصالك بالخادم عبر بروتوكول نقل الملفات FTP، مما يتيح لهم التجسس على بيانات الخادم وسرقة المعلومات. ومن خلال هذه البيانات، يكون بإمكانهم السيطرة الكاملة على الخادم. لذلك، يجب دائمًا أخذ الحيطة والحذر عند الاتصال بالخادم ونقل الملفات، ويُفضل الاعتماد على اتصال SSH أو اتصال SFTP المشفر، حيث أنّ اتصال SSH و SFTP يوفران طبقة إضافية من الأمان عبر تشفير البيانات أثناء النقل، مما يجعل من الصعب على المهاجمين استخدام البيانات بطرق غير مصرح بها.

فحص قواعد بيانات ووردبريس

بدايةً يجب فحص ملفات موقعك كاملةً بحثًا على الملفات الضارة وتنظيف الموقع من كافة الأثار الضارة، وذلك لأن الملفات الضارة يمكن أن تنتقل مرة أخرى من ملفات الموقع إلى قواعد البيانات بعد تنظيفها.

كما يجب أيضًا أخذ نسخة إحتياطية من قواعد بيانات ووردبريس وملفات الموقع قبل فحص أو التعديل على قواعد البيانات، وذلك حتى تستطيع العودة إليها في حالة حدوث خطأ في التعامل مع قواعد البيانات.

فحص قواعد بيانات ووردبريس يدويًا

1- تصدير قواعد بيانات ووردبريس

يُعتمد المخترقون على بعض وظائف وأوامر PHP المخصصة للووردبريس للوصول إلى قواعد البيانات. لذلك، يُفضل البحث داخل قواعد البيانات عن أكثر هذه الأوامر شيوعًا. إذا كانت هذه الأوامر موجودة ضمن قواعد البيانات، فإن ذلك يُعتبر مؤشرًا كبيرًا على وجود اختراق في قواعد البيانات. ويمكن أيضًا البحث عن روابط خارجية أو ظهور إطارات iFrames داخل الموقع كعلامة إضافية لاحتمالية الاختراق.

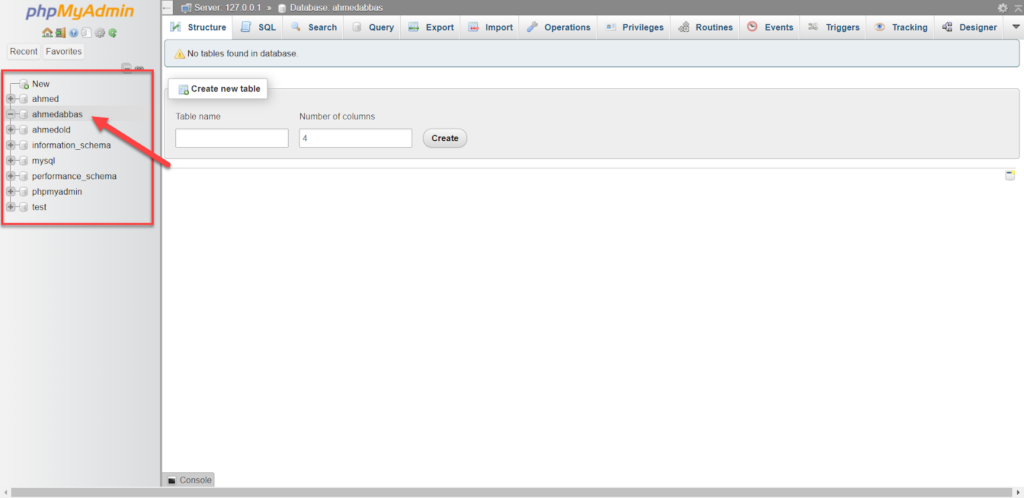

يجب أولاً تصدير قاعدة بيانات ووردبريس على هيئة ملف نصي لتمكين البحث داخلها. يمكنك القيام بذلك عبر الدخول إلى لوحة تحكم الاستضافة الرئيسية، ثم التوجه إلى قواعد البيانات. تختلف الطريقة قليلاً حسب شركة الاستضافة، ولكن بشكل عام يمكنك العثور على خيار لتصدير القاعدة كملف نصي، ثم تختار بعد ذلك قاعدة البيانات الخاصة بموقعك الووردبريس من القائمة الجانبية:

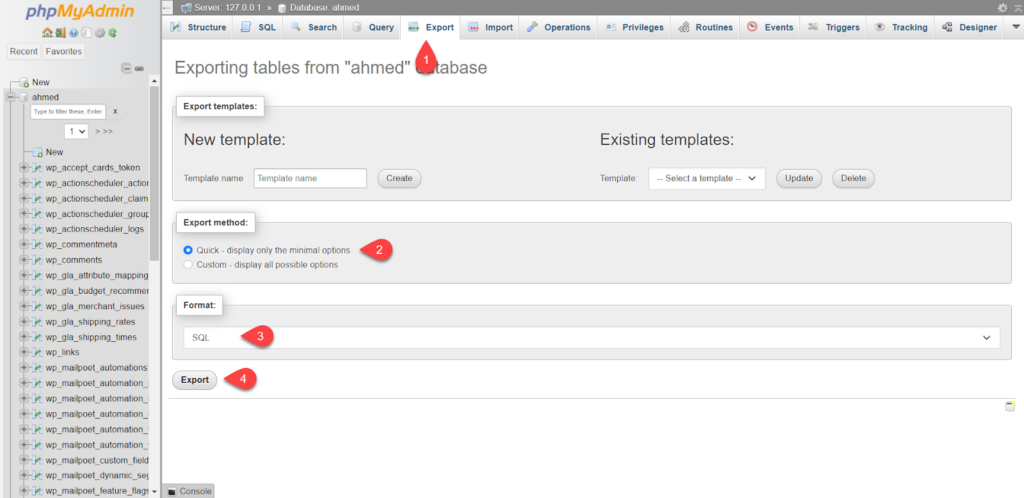

بعد ذلك تقوم باختيار Export من القائمة العلوية، ثم تختار طريقة التصدير السريعة Quick من خيار Export Method، ثم تحديد صيغة SQL من خيار Format، ثم تقوم بالضغط على Export كما موضح بالصورة التالية:

سيتم تحميل قواعد بيانات ووردبريس الآن، وتقوم بفتح الملف بواسطة برنامج Notepad، للبحث عن الوظائف والأوامر الغير مناسبة.

2- البحث عن وظائف وأوامر PHP الغير مناسبة

تبدأ بالبحث عن أهم وظائف وأوامر PHP الذي يعتمد عليها المخترقين، وأهم تلك الوظائف هو الآتي:

- base64_decode: يستخدم أمر base64_decode في فك تشفير البيانات المشفرة باستخدام ترميز base64، ونظام ووردبريس يعد نظام مفتوح المصدر غير مشفر، لذلك لا يجب أن تحتوي قواعد البيانات على أمر base64_decode، وإذا وجد يدل على وجود ملف مشفر يعالج بهذا الأمر، لذلك تقوم بالبحث عن أمر “base64_decode( ” أو أمر “base64_decode (”

- gzinflate: يستخدم أمر gzinflate لفك ضغط الملفات المشفرة أيضًا بالاعتماد على رمز خاص، وكذلك لا يجب أن يحتوي نظام ووردبريس على ملفات مشفرة، لذلك تقوم بالبحث عن أمر “gzinflate(” أو أمر “gzinflate (”

- eval: يستخدم أمر eval لمعالجة أمر مخصص كأمر صالح حتى إذا كان مخالف أو غير شرعي، ولا يفضل المبرمجين الاعتماد على هذا الأمر تمامًا، لذلك إذا وجد هذا الأمر، فقد يشير إلى وجود ملف ضار مصنف كملف صالح، لذلك تقوم بالبحث عن أمر “eval(” أو أمر “eval (”

- error_reporting(0): يستخدم أمر error_reporting(0) لاخفاء أخطاء التعليمات البرمجية، وبالتالي تكون تقارير أخطاء النظام غير صحيحة، مما يساعد المخترقين على أخفاء نتائج الملفات الضارة، لذلك يجب البحث عن أمر “error_reporting(0)” or “error_reporting (0)

- shell_exec: يستخدم أمر shell_exec لتنفيذ أمر على مستوى الخادم كاملةً، وهذا هو هدف المخترقون الأساسي، لذلك تقوم بالبحث عن أمر “shell_exec(” أو أمر “shell_exec (”

- globals: أوامر globals كافةً تشكل خطرًا أمنيًا في نظام PHP وقد تسٌتخدم في اختراق الموقع، لذلك تم إزالتها من كافة إصدارات PHP منذ إصدار PHP 4.2، لذلك يجب البحث عن أوامر globals، وتحديد الإضافات التي تعتمد عليها ثم إزالتها تمامًا من نظام ووردبريس.

وتوجد عدة وظائف وأوامر PHP أخرى يعتمد عليها المخترقون، ولكن القائمة السابقة هي الوظائف الأكثر استخدمًا، والجدير بالذكر أن وجود تلك الوظائف لا يدل دائمًا على وجود حالة اختراق، ولكن يمكن أن يعتمد عليها المبرمجين في تنفيذ وظائف معينة، لذلك يجب فحص الأمر جيدًا قبل التعامل معه.

3- البحث عن الروابط أو إطارات iframe غير المعروفة

يقوم المهاجمون بتضمين روابط تحويل خارجية أو إطارات iframe في منصة ووردبريس، مع محاولة إخفائها لتجنب اكتشافها من قبل أصحاب الموقع. لذا، ينبغي البحث داخل قاعدة البيانات عن وجود دوال تتعلق بـ iframe، مع مراجعة جميع النتائج المتصلة بالموقع للتحقق مما إذا كانت مرتبطة بالفعل بالموقع أم إذا كانت هناك نتائج تشير إلى روابط غير مألوفة وغير مناسبة للمحتوى الخاص بالموقع.

نفس الأمر أيضًا تقوم بالبحث عن الروابط الخارجية إذا كانت تظهر في صفحات موقعك، أو يتم تحويل موقعك إليها، وذلك لتحديد مصدر تلك الروابط، كما يمكنك أيضًا فحص الكود البرمجي لموقعك بحثًا عن روابط أو إطارات iframe غير المعروفة.

وقد يحتاج الأمر إلى بعض الخبرة البرمجية في التعامل مع قواعد البيانات، وتحديد إذا كان الأوامر مستخدمة بشكل طبيعي أم يضر الموقع، وإذا لم تمتلك الخبرة البرمجية الكافية، يمكنك توظيف مستقل محترف بالاعتماد على خدمات ووردبريس على خمسات.

مسح وتنظيف قواعد بيانات ووردبريس يدويًا

إذا وجدت تطابق لوظائف وأوامر PHP غير مناسبة على قواعد بيانات ووردبريس أثناء البحث، أو روابط أو إطارات iframe غير معروفة، فهذا مؤشر كبير لوجود ملفات ضارة بقواعد البيانات، وتحتاج إلى تنظيفها.

يمكنك القيام بتنظيف قواعد بيانات ووردبريس يدويًا، ولكن يجب أن تكون حذرًا وتمتلك بعض الخبرة التقنية، حيث أن التعامل مع قواعد البيانات يتطلب دقة واهتمامًا بالتفاصيل. قد يؤدي التلاعب غير الصحيح بالبيانات إلى ظهور بعض المشاكل في الموقع وتعطل عمله أو توقفه عن العمل بشكل كامل إلى إيقاف الموقع بشكل مفاجئ.

لذلك إذا كنت تمتلك نسخة إحتياطية سابقة لقواعد البيانات قبل التعرض للاختراق، يمكنك الاعتماد عليها، ولكن إذا لم تمتلك نسخة إحتياطية، أو كانت غير محدثة، يمكنك البحث عن الأوامر غير المناسبة وإزالتها يدويًا.

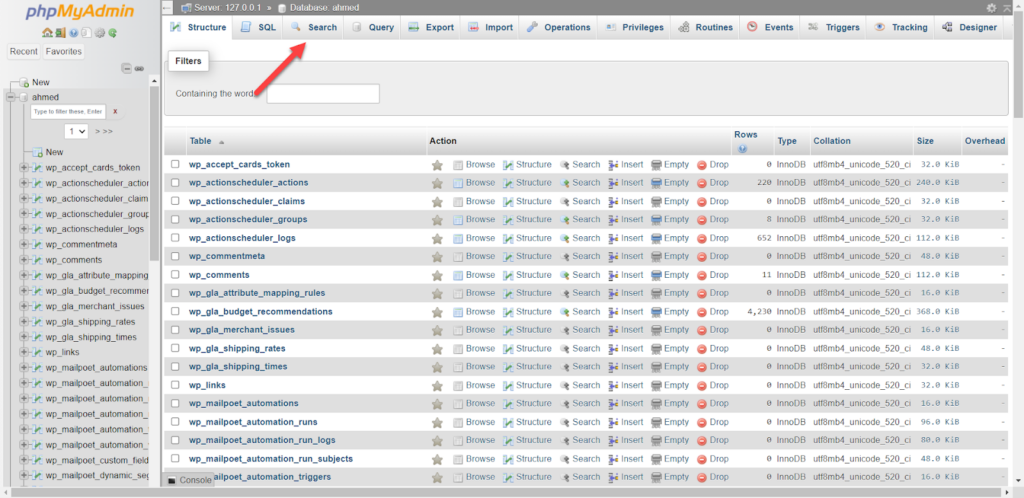

فتقوم بالدخول إلى قواعد بيانات ووردبريس مرة أخرى، ثم تختار Search من القائمة العلوية كما موضح بالصورة التالية:

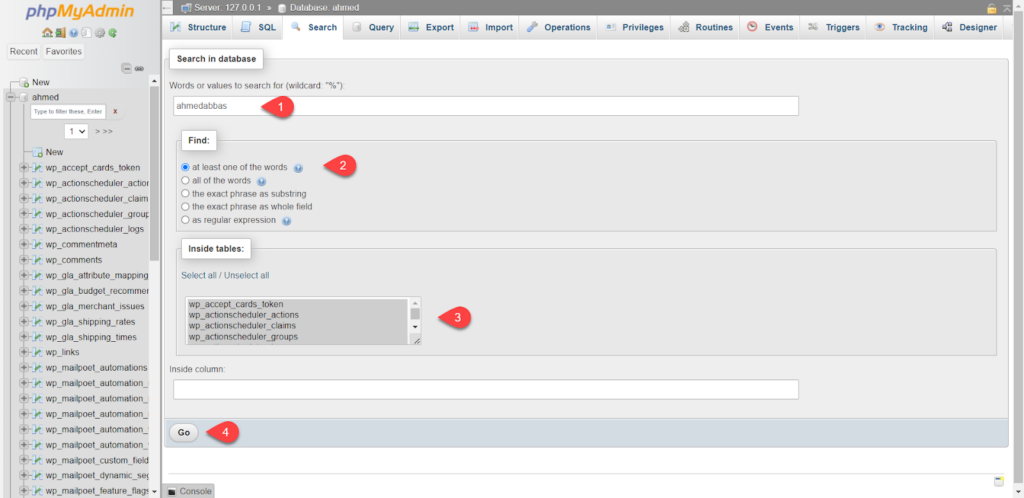

بعد ذلك تقوم بضبط الخيارات الآتية:

- كتابة وظائف أو أوامر PHP أو الروابط غير مناسبة في قواعد البيانات.

- تحديد خيار at least one of the words من تبويب Find.

- تحديد كافة جداول قواعد البيانات من تبويب Inside tables، وذلك عن طريق الضغط على Select all.

بعد ذلك تقوم بالضغط على Go، وذلك كما موضح بالصورة التالية:

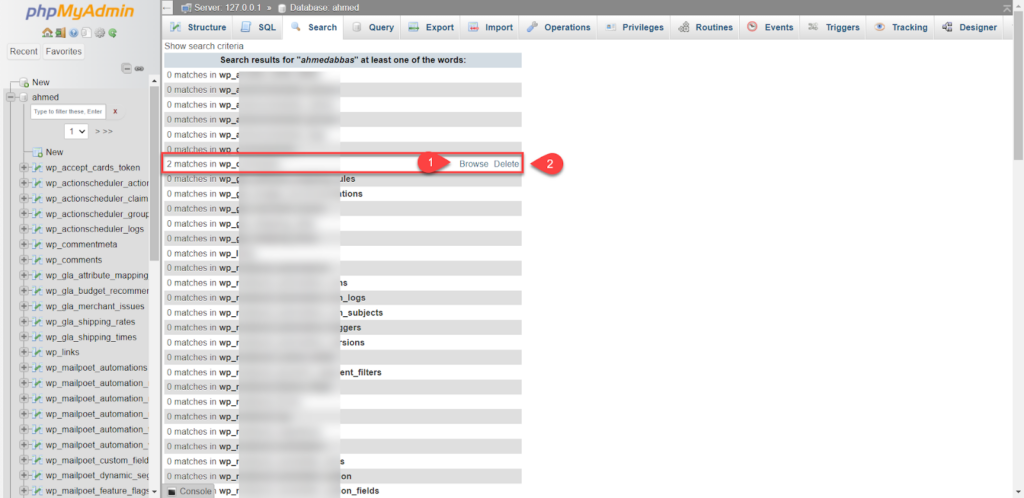

تظهر لك الآن مطابقة للنتائج في كافة جداول قواعد البيانات، تقوم بتحديد النتائج المطابقة، ثم تقوم بالضغط على Delete مباشرًا للحذف، أو Browse لمعاينة وفحص النتيجة قبل الإلغاء، وذلك كما موضح بالصورة التالية:

تقوم الآن بتكرار الخطوة السابقة لكافة النتائج التي حصلت عليها من فحص قواعد البيانات، وتقوم بإزالة الملفات تدريجيًا.

مسح وتنظيف قواعد بيانات ووردبريس بالاعتماد على إضافات الحماية

الحل الأخر لتنظيف قواعد بيانات ووردبريس هو الاعتماد على إضافات حماية ووردبريس، خصوصًا أنها لا تحتاج إلى خبرة تقنية كما في الطريقة اليدوية، ولكن قد تحتاج إلى تكلفة إضافية لإزالة الملفات الضارة.

وتوجد خيارات حماية متعددة للووردبريس، وتختلف من حيث طريقة تعاملها مع قواعد البيانات، وأفضل تلك الخيارات هو الآتي:

- MalCare.

- All In One WP Security & Firewall.

- Wordfence.

- Sucuri

1- MalCare: تساعدك إضافة MalCare على فحص ملفات موقعك كاملةً، بالإضافة إلى قواعد البيانات، بحثًا عن الملفات أو الأكواد الضارة، وبالتالي يضمن لك عدم إنتقال الملفات الضارة من ملفات الموقع إلى قواعد البيانات مرة أخرى. وعندما تقوم إضافة MalCare بفحص قواعد بيانات موقعك، ستقدم لك تقرير عن عدد الملفات الضارة فقط، ولكن لن تستطيع الإطلاع على موقع أو تفاصيل الملفات الضارة أو استخدام أداة المسح التلقائية لهم إلا عند الترقية إلى الخطة المدفوعة.

2- All In One WP Security : تساعدك إضافة All In One W P Security عدة أدوات لحماية على فحص ملفات الموقع وقواعد البيانات بالاعتماد على أداة DB Scanner بحثًا عن الملفات أو الأكواد الضارة، وذلك لمنع انتقال الملفات الضارة من ملفات الموقع إلى قواعد البيانات مرة أخرى. وأيضًا توفر لك أداة DB Backup لحفظ نسخة إحتياطية من قواعد البيانات بشكل تلقائي، وكذلك أداة DB Prefix لتغيير بادئة جداول قواعد البيانات، وبالتالي تقلل من خطورة حقن ملفات SQL المسبب الأساسي لاختراق قواعد البيانات.

3- Wordfence: تساعد إضافة Wordfence في فحص ملفات الموقع وقواعد البيانات لاكتشاف وجود أي تهديدات أمان أو ملفات ضارة تلقائيًا، مع توفر جدارًا حماية يعمل على منع هجمات حقن SQL ومحاولات الاختراق، والتصدي لهجمات Brute Force. من خلال خدمة Wordfence Care يتم تقديم الدعم والخدمات اللازمة عبر فريق Wordfence لتنظيف قواعد البيانات يدويًا بعدما يتم اختراقها.

4- Sucuri: تساعد إضافة Sucuri في حماية مواقع ووردبريس من التهديدات الأمنية والاختراق، وتقوم الإضافة بفحص ملفات الموقع وقواعد البيانات تلقائيًا بحثًا عن الملفات الضارة أو التهديدات الأمنية في النظام بأكمله. وبالإضافة إلى ذلك، توفر Sucuri جدار حماية متقدم يساعد في منع حقن ملفات SQL في قواعد البيانات، والتصدي لهجمات Brute Force، بالإضافة إلى منع تضمين ملفات على الخادم من خلال خدمات الاتصال RFI.

خاتمة

إذا تعرضت قواعد بيانات موقعك إلى الاختراق أو حقن ملفات SQL، فقد لا تلاحظ التأثير سريعًا أو يقوم المخترق بإخفاء كافة الآثار المترتبة على الاختراق، ولكن يمكن أن تظهر النتيجة سريعًا على نتائج محركات البحث.

لذلك يجب أن تقوم بفحص قواعد بيانات موقعك دوريًا بحثًا عن الملفات أو الأكواد الضارة، وستكون الخطوات السابقة كافية لفحص قواعد البيانات بالاعتماد على أهم وظائف وأوامر PHP الشائعة للمخترقين.

وإذا لم تمتلك الخبرة التقنية الكافية، يمكنك الاعتماد على إضافات الحماية في فحص وتنظيف قواعد بيانات ووردبريس تلقائيًا، ولكن بالتأكيد ستكون بتكلفة مالية إضافية.

كما يجب تأمين قواعد البيانات أيضًا بالاعتماد على تغيير بادئة جداول قواعد البيانات لتجنب حقن ملفات SQL، والاعتماد على جدار حماية قوي للتصدي لهجمات Brute Force Attacks، مع مراعاة حفظ نسخة احتياطية دورية لقواعد البيانات، بالإضافة إلى الاعتماد على الإضافات الموثوقة وتحديثها دوريًا لأحدث نسخة منها، وذلك لتجنب اختراق قواعد البيانات من الأساس.

مجهود ممتاز

شكرا جزيلا

العفو. يسرنا أن المحتوى قد نال إعجابك.